L’evoluzione delle forme di protesta: l’hacktivism, l’innovazione e la sicurezza

Il cambiamento non arriva con un mazzo di fiori

Il cambiamento non arriva con un mazzo di fiori

di Alessandro Ligas, Tteconologico

Oramai buona parte delle nostre vite è configurata in rete, in internet . L’insieme delle relazioni avviene attraverso i social network facebook, twitter, linkedin … La tecnologia ha assunto sempre di più un ruolo cruciale: viene usata come veicolo culturale, come elemento di aggregazione ed anche come elemento di dissenso contro la politica dei governi e delle aziende private.

Ma siamo sicuri nella rete? Negli ultimi anni il numero di operazioni condotte da gruppi di hacker sono aumentate a ritmo vertiginoso, così come i danni da essi causati.

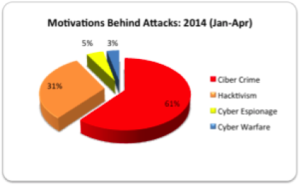

Le motivazioni che stanno dietro un attacco possono essere varie e gli hacker possono avere molte sfaccettature. In generale possiamo dire che sono quattro le motivazioni che stanno dietro un attacco: cyber espionage, cyber crimine, hactivism e cyber warfare.

Fonte: http://hackmageddon.com/

- segue -

Secondo le statistiche il fenomeno dell’ “hacktivism” è la seconda motivazione degli attacchi condotti nella prima parte del 2014. Analizziamo chi sono e come si muovono.

Il fenomeno non è nuovo ed il termine è stato coniato dal gruppo chiamato “Cult of the Dead Cow”, fondato nel 1984 nel Texas, che nel 1999 ha creato un gruppo indipendente dedicato all’anticensura tecnologica a sostegno dei diritti umani su internet il cui fondamento base è la libertà di espressione. Ripercorrendo quella che viene chiamata la “cultura hacker” si scopre che nasce all’interno del M.I.T. in un gruppo che si occupava di modellismo ferroviario arrivando poi nell’ingegneria e nell’informatica. Il loro scopo era il divertimento, il gioco, la goliardia.

Negli anni il fenomeno si è evoluto ed oggi gli hacktivist hanno molte sfaccettature ma in generale sono coloro che esprimono il proprio dissenso attraverso l’uso di strumenti informatici. Le forme tradizionali dell’azione diretta si sono trasformate nei loro equivalenti elettronici: la manifestazione di piazza ed il corteo sono diventati telematici trasformandosi nel netstrike; l’occupazione di stabili in disuso si è trasformata nel cybersquatting; il volantinaggio all’angolo delle strade nell’invio massivo di e-mail di partecipazione e di protesta, il banchetto delle petizioni nelle petizioni on line e così via… Inoltre gli hacktivist agiscono mettendo a disposizione risorse informative e strumenti di comunicazione.

Ma i gruppi di hacktivist utilizzano anche altri metodi per attaccare i server o i siti e per esprimere il loro dissenso. La tipologia di attacco più comune è senza dubbio il DDoS “Distributed Denial of Service” ossia un attacco che mira a rendere indisponibili per un lasso di tempo indeterminato i servizi o le risorse di un’organizzazione. Attacchi che si verificano attraverso l’invio di pacchetti di informazioni fasulle da più host (per esempio i PC facenti parte di un “botnet”) contemporaneamente inondando un sito o un servizio web di richieste in un intervallo di tempo ristretto. In questo modo gli “aggressori” creano la condizione di “blocco del servizio” (denial-of-service) ossia consumano la larghezza di banda del server o compromettono il server stesso rendendolo non utilizzabile o non consultabile. Questi attacchi possono comportare gravi perdite finanziarie e forti cali della produttività.

Gli attacchi si sono evoluti negli anni, e gli hacker dimostrano competenze sempre più evolute nei loro attacchi sfruttando le vulnerabilità di prodotti di larga distribuzione che tutti noi utilizziamo quotidianamente come Java, Adobe oppure attraverso i browser come Internet Explorer.

Diventa sempre più difficile riuscire ad interpretare in maniera corretta le operazioni degli hacktivist come manifestazione di dissenso o come atti di criminalità. Questo confine diventa sempre più sottile. La pratica non è legale ma dobbiamo ricordarci che senza l’ausilio degli hacker non sarebbero state portate all’attenzione pubblica questioni di grande interesse per la comunità globale. In questo caso ci si riferisce al forte aiuto che è stato dato dal gruppo Anonymos ai ribelli della cosiddetta “Primavera Araba” che hanno collaborato per diffondere le informazioni.

Esistono società che aiutano altre aziende a verificare qual è il loro stato di sicurezza attraverso processi operativi di valutazione (penetration test) dei sistemi di una rete simulando l’attacco di un utente malintenzionato. Operativamente possiamo dire che l’analisi comprende più fasi ed ha l’obiettivo di evidenziare le debolezze della piattaforma fornendo il maggior numero di informazioni sulle sue vulnerabilità. Ovviamente questi test prescindono dal fatto che si abbiano le competenze degli hacker, ossia che si sia in grado di “bucare” un sistema in modo malevolo, ma lo fanno in modo “etico” proprio per la loro propensione a sfruttare le loro capacità informatiche per combattere e prevenire attacchi informatici di ogni genere. Alcune di queste, come Hackit+, conosciuta durante Sinnova (per caso durante l’evento ci sono stati problemi di connessione?) utilizzano questi test per concepire un nuovo rapporto con le nuove tecnologie e non solo. Grazie ad un programma formativo, interessante ed avvincente, ha creato la scuola di hacker etico che offre, indipendentemente dal livello delle conoscenze e competenze informatiche, una visione d’insieme del fenomeno della sicurezza informatica migliorando le capacità professionali, offrendo prospettive lavorative concrete nell’ambito della sicurezza informatica, destinata a diventare il centro nevralgico del mondo del lavoro negli anni a venire.

AService Studio

AService Studio

Lascia un Commento